[정보보안기사]1. 정보보호 개요

보안용어 정리

자산

조직이 보호 해야 할 대상

취약점

정보 시스템, 정보보호 시스템의 결함 또는 손실(위협의 위험 대상)

위협

결함 또는 손실의 원인이 될 가능성을 제공하는 환경의 집합

위험(자산 x 위협 x 취약점)

취약점을 활용할 수 있는 가능성

정보보호

개념

정보의 수집, 가공, 저장, 검색, 송신, 수신 중에 발생하는 정보의 훼손 변조, 유출 등을 방지하기 위한 관리적, 기술적 수단 또는 그러한 수단으로 이루어지는 행위기밀성, 무결성, 가용성, 인증성 및 부인방지를 보장하기 위하여 기술적, 관리적, 물리적 보호대책을 수립하는 것이다

정보의 가용성과 안전성

정보의 활용과 통제 사이를 조율하는 행위, 가용성을 극대화 하고 위협 요소를 줄이고 안전성을 극대화 하기위해 통제해야 한다

목표

기밀성(Confidentiality)

인가(Authorized)된 사람, 프로세스, 시스템 만이 알 필요성(Need to Know)에 근거해 시스템에 접근해야 한다

- 허가받지 않은 정보 유출을 예방하기 위해 접근 통제, 암호화 수행

- 보안 등급(Security Label)을 부여

기밀성을 보장하기 위한 기술

- 접근제어, 암호화, 보안 인식 교육

기밀성 공격 방식

- Sniffing, 트래픽 분석

무결성(Integrity)

데이터가 불법적으로 생성, 변경, 삭제도지 않도록 보호해야 한다

무결성을 보장하기 위한 보안기술

- 접근제어, 메시지 인증, 디지털 서명, Hash

무결성 공격 방법

- MITM(Man in the Middle) Attack, Phising, Farming, 과도한 권한 집중 등

- 피싱: 위장된 홈페이지로

접속을 유도해 개인정보를 탈취 - 파밍: 피싱의 한 종류,

DNS Spoofing이라고 불리며 정당한 URL을 입력해도 가짜 사이트로 이동

가용성(Availability)

시스템이 지체 없이 동작하도록 하고, 모든 서비스 사용자가 서비스를 거절당하지 않고 사용하는 것

가용성 보장 기술

- 데이터 백업, 이중화 구성, 물리적 위험 요소로부터 보호 등

가용성 공격 방식

- DDoS, DoS

인증성(Authentication)

송신자의 메시지의 출처, 데이터 정보가 신뢰할 수 있는지 확인할 수 있는 것

책임추적성(Accountability)

주체의 행동을 추적해서 찾아낼 수 있어야 한다.

주체가 잘못을 한 이후에 부인 방지를 할 수 없도록 한다.

- 디지털 서명, 포렌식, 디지털 워터마킹, 핑거 프린팅, 인증서 등을 활용

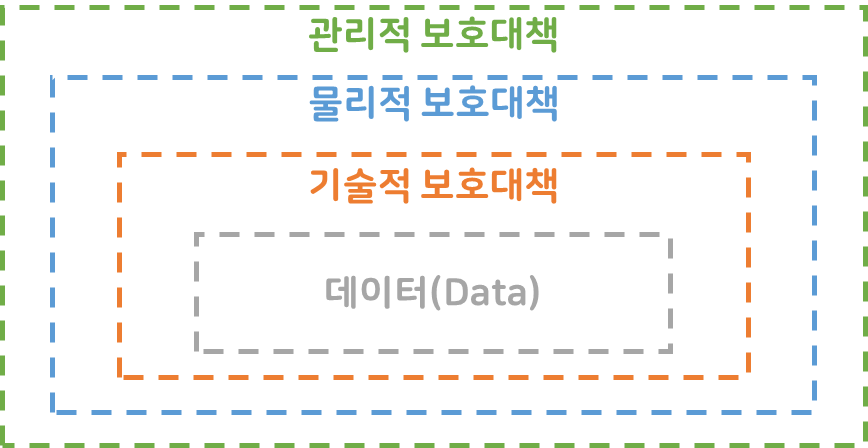

정보보호 관리

기술적 보호대책

데이터를 보호하기 위한 가장 기본적인 대책

- 접근통제, 암호기술, 백업, 보안성이 강화된 소프트웨어 사용 등

물리적 보호대책

자연 재해로부터 정보시스템을 보호하기 위한 대책

- 출입통제, CCTV, 잠금장치, 생체 인증 등

관리적 보호대책

위험 분석 및 감사를 시행해 정보시스템의 안정성과 신뢰성을 확보하기 위한 대책

- 보안인식 교육, 직무 분리, 감사 증적 등

정보보호 공격유형

Passive(수동적) Attack

시스템 자원에는 영향을 끼치지 않는 공격

- 스누핑, 트래픽 분석

정보를 수집하는 것이 목적- 탐지 보단 예방이 중요

Active(능동적) Attack

시스템 자원에 영향을 끼치는 공격

- 수정, 삭제, 삽입

- 대부분

수동적 공격을 통해 얻은 정보를 바탕으로 공격 - 예방보단 탐지가 중요

변조(Modification)

원래의 데이터를 조작하는 행위

가로채기(Interception)

Sniffing

차단(Interruption)

정상적인 서비스를 방해하는 것

- DDoS, DoS

사이버 대피소

- KISA에서 운영하는 서비스로

DOS 공격 트래픽을 우회시켜주는 서비스

위조(Fabrication)

상대방을 속여버리는 것

시점 별 통제

예방통제(능동적 통제)

사전에 위협과 취약점에 대처하는 통제

- FDS, 방화벽, 보안 인식 교육

탐지 통제

위협을 탐지하는 통제

- IDS, CCTV, 감사 로그

교정통제

이미 탐지된 위협이나 취약점에 대처하거나 위협이나 취약점을 감소시키는 통제

- 데이터 복구, 백업, BCP/DRP, 백신(예방부터 교정까지 가능)

[정보보안기사]1. 정보보호 개요